Investigadores de seguridad del Instituto Internacional de Tecnología de la Información (IIIT) en Hyderabad, India, realizaron una investigación sobre Sombrero Negro Europa 2023 Ataques a administradores de contraseñas de Android pie. Permite que una aplicación maliciosa acceda a los datos almacenados en el administrador de contraseñas sin que nadie se dé cuenta.

anuncio

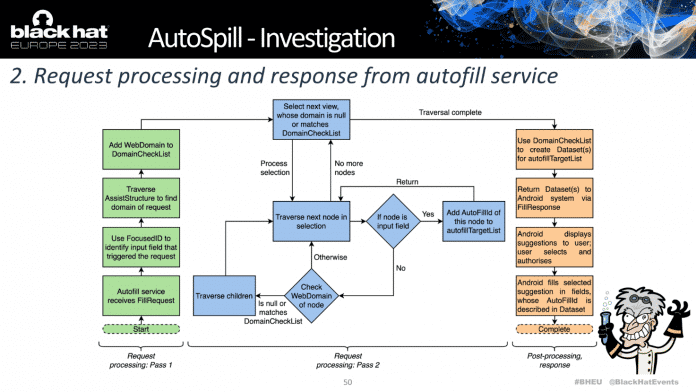

El equipo dirigido por el investigador de seguridad Ankit Gangwal describe el ataque al proceso de autocompletar como AutoSpill, donde el administrador de contraseñas pasa el nombre de usuario y la contraseña a los campos de entrada. El inicio de sesión en cuentas de usuario dentro de las aplicaciones a menudo se realiza utilizando el módulo WebView del sistema Android, esencialmente una especie de motor Chrome “básico” que los desarrolladores de aplicaciones pueden adaptar a sus necesidades para mostrar contenido web dentro de su aplicación, incluido el inicio de sesión. Los administradores de contraseñas también se comunican con WebView para ingresar las credenciales allí.

Proceso de autocompletar en Android en detalle

(imagen: Ver IIIS PDF)

cómo BleepingInformes informáticoslos investigadores ahora pueden demostrar que es posible leer el contenido ingresado automáticamente por varios administradores de contraseñas usando una aplicación preparada (ver también este espectáculo). A diferencia de otros ataques, en la mayoría de los casos esto no requirió el uso de JavaScript. Por lo tanto, el ataque es posible debido a una vulnerabilidad dentro del propio sistema Android, ya que no existen pautas de seguridad claramente definidas para el manejo de datos de autocompletar en los procesos WebView. Así es como la aplicación accede a las credenciales ingresadas, que en realidad solo deberían usarse dentro del WebView del proceso de inicio de sesión.

Aquí también hay una diferencia con el phishing clásico: la aplicación maliciosa no muestra una página de inicio de sesión falsa, sino que carga un cuadro de diálogo de inicio de sesión legítimo desde una tienda en línea, proveedor de correo, almacenamiento en la nube, etc., pero luego puede usar el formulario completo. en los campos En por administrador de contraseñas siga leyendo.

Programas afectados

El equipo del IIIT probó todo utilizando los administradores de contraseñas 1Password, Dashlane, Enpass, LastPass, Keepass2Android y Keeper, así como Google Smart Lock, que generalmente viene incluido de forma nativa con Android. Sólo Dashlane y Google Smart Lock se resistieron a intentar extraer credenciales sin la ayuda de trucos de JavaScript; Todos los candidatos eran vulnerables con JavaScript.

Las plataformas fueron Xiaomi Poco F1 con Android 10 (nivel de parche 12/2020), Samsung Galaxy Tab S6 Lite con Android 11 (01/2022) y Samsung Galaxy A52 con Android 12 (04/2022). Probar con plataformas tan antiguas puede parecer extraño a primera vista, pero es muy práctico: los tres modelos son muy populares y ahora tienen entre dos años y medio y cinco años.

(jss)

“Nerd de la cerveza en general. Ninja independiente de las redes sociales. Aficionado al alcohol incurable. Propenso a ataques de apatía”.

More Stories

Comunidades: YouTube lanza una nueva sección de redes sociales

Lanzamiento de Google Chrome 129: esto es nuevo

Luna llena con eclipse lunar: después de la superluna es antes de la superluna