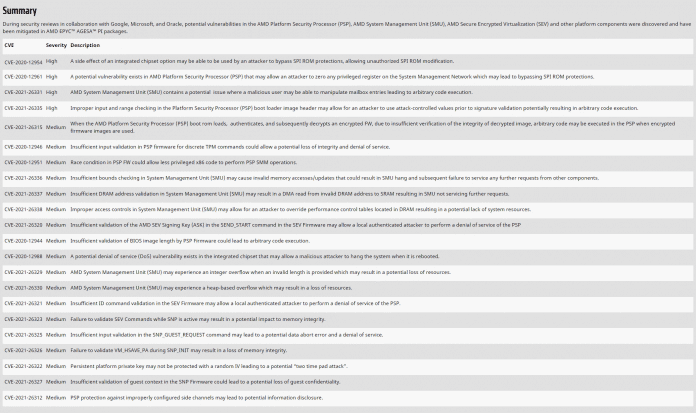

Bajo el identificador de boletín AMD-SB-1021, AMD enumera 22 vulnerabilidades en los procesadores de servidor de las series Epyc 7001 (Nápoles), Epyc 7002 (Roma) y Epyc 7003 (Milán). La mayoría de ellos están relacionados con el procesador de seguridad de plataforma AMD (PSP) o la unidad de gestión del sistema (SMU). Algunos también afectan el cifrado de almacenamiento de Secure Encrypted Virtualization (SVE) porque el PSP administra las claves que utiliza.

Para cuatro de las vulnerabilidades de seguridad, el riesgo se da como “alto” y el resto como “medio”. La mayoría de ellos no se pueden utilizar de forma remota, pero requieren acceso local al servidor físico.

AMD ha distribuido nuevas versiones del componente de firmware AMD Generic Encapsulated Software Architecture (AGESA) para cada generación de Epyc a los fabricantes de servidores y placas base, que ahora las están incorporando en las actualizaciones de BIOS. Versiones AGESA con actualizaciones vs Vulnerabilidades descritas en AMD-SB-1021 Se llaman NaplesPI-SP3_1.0.0.G, RomePI-SP3_1.0.0.C y MilanPI-SP3_1.0.0.4.

Actualizaciones de BIOS disponibles

Las 22 vulnerabilidades afectan principalmente a AMD PSP, SMU y SEV

Los siguientes fabricantes de servidores y placas base tienen actualizaciones de BIOS con nuevas versiones de AGESA disponibles:

Críticas de expertos

El investigador de seguridad Volodymyr Pikhur, quien agradece a AMD por informar sobre la vulnerabilidad CVE-2020-12988, Critica a AMD a través de Twitter. En consecuencia, fue “una de las peores revelaciones orquestadas en las que ha estado involucrado”. Hugo Magal ha informado de algunas vulnerabilidades a AMD ya en 2019 y los parches tardaron casi dos años en aparecer.

Según Pikhur, una de las debilidades de Epyc es similar a la vulnerabilidad “Speed Racer” publicada en 2015 en sistemas Intel más antiguos, en la que la protección contra escritura de un chip de memoria flash NOR conectado a SPI podría omitirse para el código BIOS. Según los investigadores de seguridad, este agujero de velocista utiliza un rootkit “LoJax” para instalarse en UEFI BIOS. LoJax verificado por Kaspersky en 2 equipos en 2020.

Números CVE para vulnerabilidades publicados con AMD-SB-1021:

- CVE-2020-12954

- CVE-2020-12961

- CVE-2021-26331

- CVE-2021-26335

- CVE-2021-26315

- CVE-2020-12946

- CVE-2020-12951

- CVE-2021-26336

- CVE-2021-26337

- CVE-2021-26338

- CVE-2021-26320

- CVE-2020-12944

- CVE-2020-12988

- CVE-2021-26329

- CVE-2021-26330

- CVE-2021-26321

- CVE-2021-26323

- CVE-2021-26325

- CVE-2021-26326

- CVE-2021-26322

- CVE-2021-26327

- CVE-2021-26312

(una fila)

More Stories

Lanzamiento de un nuevo juego de cartas coleccionables para Android e iOS

En retrospectiva en Apple: ya no hay MacBooks con 8GB de RAM

En lugar de la descripción general de audio NotebookLM de Google: Meta trae NotebookLlama